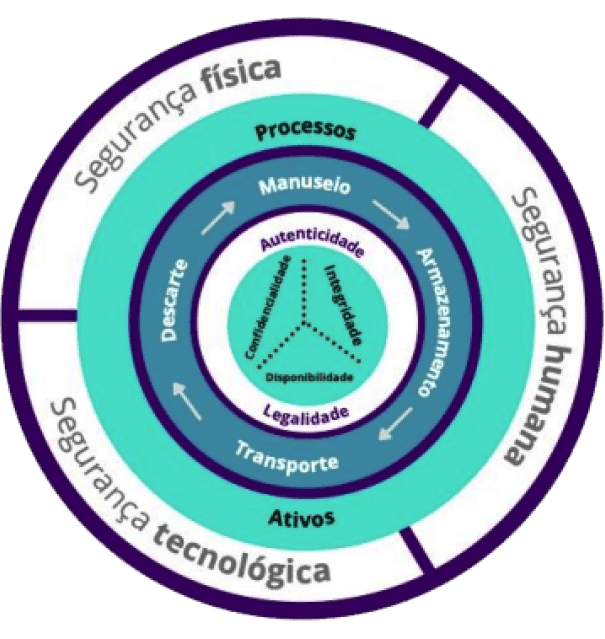

Segurança das informações e segurança cibernética são assuntos sérios. Nós fundamentamos nossos processos e ativos em três princípios principais: confidencialidade, integridade e disponibilidade.

a. Confidencialidade

Nós tratamos todos os dados como se confidenciais fossem (com exceção dos dados públicos), deste modo, garantimos que somente pessoas previamente autorizadas têm acesso a específicas informações, fontes ou sistema.

b. Integridade

Mantemos os dados intocados, de modo a preservar a sua originalidade e confiabilidade. Garantimos a integridade dos dados, isto é, adotamos todas as precauções necessárias para que a informação não seja modificada ou eliminada sem autorização e para que seja mantida a legitimidade e consistência, de modo a condizer exatamente com a realidade.

c. Disponibilidade

A relação da segurança da informação com a disponibilidade é a garantia de acesso aos dados sempre que necessário. Ou seja, é a possibilidade de os colaboradores e membros da organização acessarem os dados de maneira fluida, segura e eficiente.

Estes princípios dependem da autenticidade e da legalidade das informações, que são essenciais para toda a estrutura:

a. Autenticidade

A autenticidade garante a veracidade da autoria da informação, ou seja, deixa conhecido o autor, quem produziu a informação.

b. Legalidade

A legalidade está relacionada com a classificação de algo como legal juridicamente, ou seja, que está em conformidade com a Lei. Refere-se à legalidade das informações e também à legalidade dos processos internos.

O manuseio, o armazenamento, o transporte e o descarte são todos feitos levando em consideração o exposto acima. Deste modo, nossos processos e ativos são desenvolvidos com o máximo de segurança física, humana e tecnológica.

Para explicar nossa abordagem ao tema, preparamos a figura a seguir:

Esta Política de Segurança da Informação e Cibernética foi desenvolvida de acordo com esses princípios.

1. Classificação de dados

O nível de confidencialidade é determinado com base no valor da informação e os classificamos em:

1. Públicos: Informações institucionais fornecidas pelos clientes para divulgação nos desenvolvimentos realizados por nós; Códigos abertos; Portfólio e projetos em desenvolvimento, desde que com a autorização dos clientes.

2. Internos: Indicadores de performance como KPIs, volumetria e dados transacionais; Estratégias de negócio; Roadmap; Apresentações institucionais de clientes.

3. Confidenciais: Informações contábeis, como o faturamento e o balanço financeiro; Informações bancárias; Banco de dados; Informações de recursos humanos; Documentos e informações dos negócios dos clientes para análise e desenvolvimento; Dados de acesso a contas privadas.

4. Gerenciamento de permissões, de identidade e acesso

Graus de acessibilidade. Definimos diretrizes para o acesso à informação de diferentes profissionais e times, estabelecendo graus de acessibilidade.

Registro de rastreabilidade. Utilizando-se de registros de rastreabilidade da manipulação de dados, prevenimos, detectamos e reduzimos a vulnerabilidade de incidentes nas áreas de administração e de desenvolvimento. A programação do código é acompanhada por meio de versionamento e a rastreabilidade das atividades realizadas no ambiente do cliente depende dos acessos disponibilizados.

2. Procedimentos de rotina

Verificações antivírus. Nos servidores e hospedagem próprios, executamos os verificadores de dependências para garantir a inexistência de códigos maliciosos e é feita varredura semanal. O antivírus funciona 24 horas, sem intervalos e em todas as entregas são instalados plug-ins de segurança.

a. Cronogramas de backup. Um backup é feito diariamente.

Boas práticas de uso de e-mail corporativo. Cada colaborador e integrante da Navas é conscientizado no processo de onboarding e ocasionalmente relembrado a:Ficar atento aos sinais de phishing;Não compartilhar senhas e usuários;Não utilizar o e-mail corporativo para fins pessoais;Não baixar anexos e não clicar em links de e-mails desconhecidos;Não enviar informações sensíveis por e-mail sem a devida proteção;Não compartilhar mensagens de e-mail com pessoas não autorizadas dentro ou fora da organização;Não abrir mensagens de spam;Reportar eventuais falhas e brechas para o time de TI;Não utilizar reder de WiFi desprotegidas.

Conscientização sobre tipos de ataques. Regularmente, bem como durante o processo de onboarding, conscientizamos os colaboradores sobre os diversos tipos de possíveis ataques:Kan Vírus: são pequenos softwares desenvolvidos com o propósito de causar danos no sistema e infectam outros softwares para poder se propagar;Trojan: são softwares disfarçados como outro aplicativo ou documento que visa abrir portas no sistema para um ataque;Worm: diferente do vírus que precisa de um software para infectar, o worm é um software completo, têm a função de auto replicação, causando assim maior dano e se multiplicando no sistema infectado;Sniffers: são softwares que têm a função de interceptar e analisar os dados que passam em uma rede;Exploit: é um software ou sequência de comandos que tem como objetivo tomar benefício de uma determinada vulnerabilidade para ganhar controle do sistema;Spoofing: é uma técnica utilizada para mascarar determinado ataque como por exemplo: IP spoofing, e-mail spoofing, onde é usado a técnica para burlar o sistema sobre a confiabilidade do IP ou do e-mail;Scanners de portas: são softwares que têm a função de realizar uma vistoria no sistema em buscas de vulnerabilidades;DoS: é um ataque que consiste em invalidar um determinado sistema por sobrecarga, o ataque geralmente é feito por um computador mestre que tem controle de vários outros computadores zumbis. Este ataque distribuído é conhecido como DDoS.

Política de senhas fortes. Para executar nossos serviços, seguimos as políticas de senhas fortes das ferramentas que utilizamos. Deste modo, as senhas possuem pelo menos 8 (oito) caracteres, letras maiúsculas, letras minúsculas, números, pontuações ou caracteres não-alfanuméricos.

Filtro de spam. Utilizamos a inteligência antispam disponível pelo Google que funciona como um funil composto por um conjunto de regras, fatores e algoritmos que classificam a mensagem recebida como legítima ou não.

3. Infraestrutura de hardware e software

Políticas de atualização de softwares. Qualquer alteração no código passa por um processo de revisão (code review) com um número específico de aprovações para que seja implementado.

G Suite. Utilizamos o G Suite, espaço de trabalho do Google, de acordo com padrões rigorosos de privacidade e segurança. Para mais informações, acesse o site:

https://workspace.google.com/security/?secure-by-design_activeEl=data-centers

4. Notificações de incidentes de segurança

Aviso do servidor próprio. Comportamentos estranhos são avisados pelo servidor.

Revisão manual. Mensalmente é feita revisão manual dos programas desenvolvidos, quando há o pagamento de uma taxa mensal.

Notificação do cliente. Eventuais incidentes podem ser notificados pelo próprio cliente para adoção imediata de medidas por nós.